Bem-vindo(a) ao artigo Entenda e Previna Malware Sem Arquivo. Neste texto, vamos explorar a temática dos malwares sem arquivo, compreendendo o que são e como podemos nos prevenir de maneira eficiente. Acompanhe-nos nessa jornada de proteção cibernética!

Atualizado em July 2024: Pare de receber mensagens de erro e desacelerar o seu sistema com nossa ferramenta de otimização. Adquira agora em este link

- Baixe e instale a ferramenta de reparo aqui.

- Deixe-a escanear o seu computador.

- A ferramenta então reparará o seu computador.

O que é Malware sem arquivo?

O malware sem arquivo é uma forma sofisticada de ataque cibernético que não requer a criação de arquivos no disco rígido do computador. Em vez disso, ele se aproveita das permissões existentes e se esconde na memória do sistema, dificultando a detecção e a remoção.

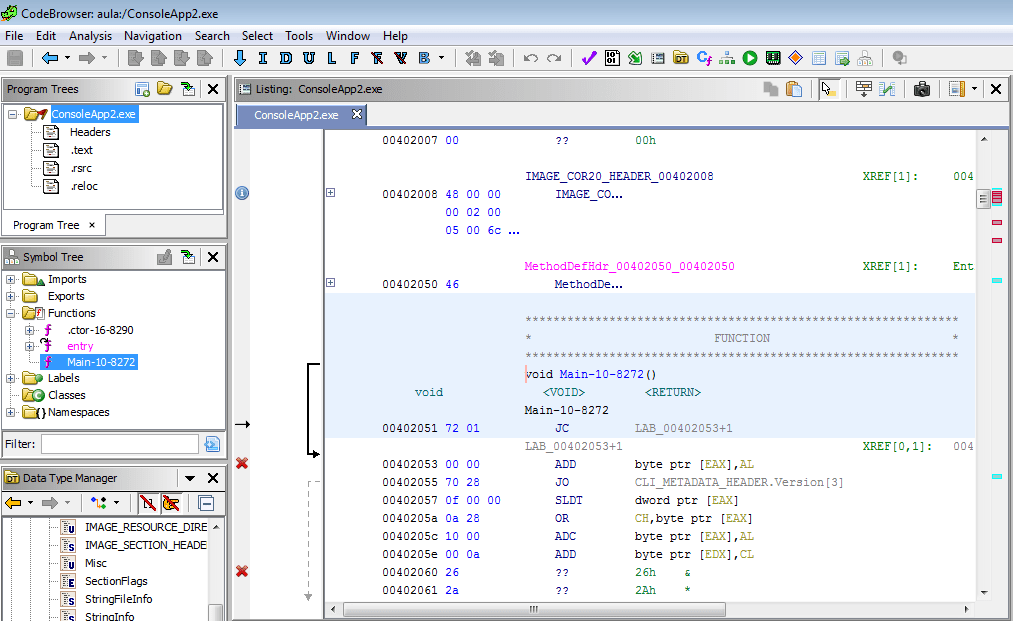

Os atacantes usam técnicas como o PowerShell e o registro do Windows para injetar código malicioso diretamente na memória do computador. Essa abordagem permite que o malware evite a detecção dos programas antivírus tradicionais, já que não há arquivos maliciosos para serem escaneados.

Para se proteger contra o malware sem arquivo, é importante manter o software e os sistemas operacionais atualizados, além de usar um bom programa antivírus. Também é fundamental estar atento a e-mails e sites suspeitos e evitar clicar em links ou baixar arquivos desconhecidos.

Se você suspeitar de uma infecção por malware sem arquivo, procure evidências de atividade maliciosa no registro do sistema e monitore o uso da memória do computador. É recomendável buscar a ajuda de um profissional de segurança cibernética para remover completamente o malware e proteger o sistema contra futuros ataques.

Técnicas comuns de Malware sem arquivo

- Troca de arquivos legítimos: Malwares sem arquivo podem se esconder dentro de arquivos legítimos, evitando detecção por programas de segurança.

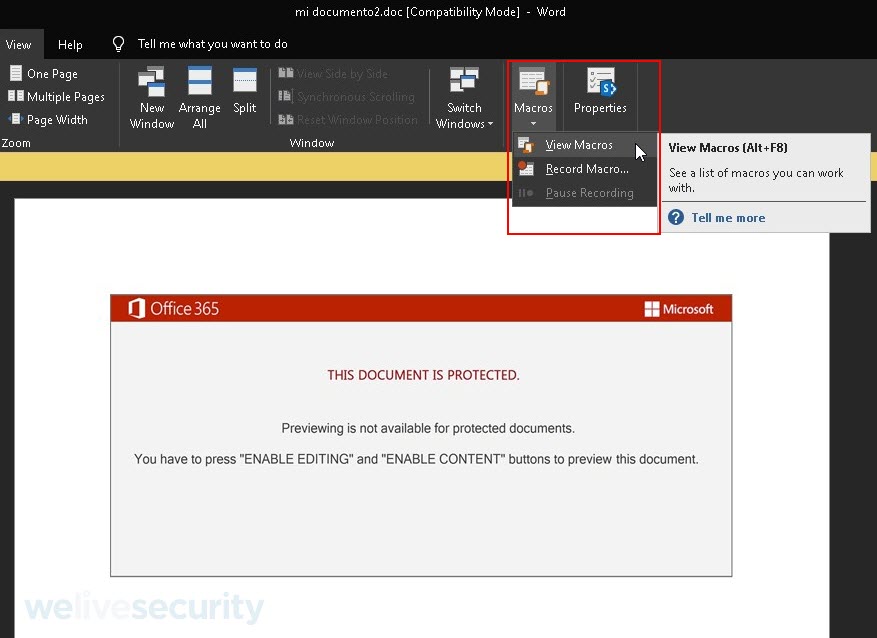

- Scripts de macro: Malwares sem arquivo podem se espalhar através de scripts de macro em documentos do Microsoft Office ou outros softwares que suportam macros.

- Injeção de código: Malwares sem arquivo podem injetar código malicioso diretamente na memória do sistema, evitando a detecção por antivírus tradicionais.

- Exploração de vulnerabilidades: Malwares sem arquivo podem explorar vulnerabilidades em softwares desatualizados para se infiltrar em sistemas.

- Utilização de comandos do sistema: Malwares sem arquivo podem se valer de comandos do sistema operacional para executar atividades maliciosas, sem deixar rastros em arquivos.

- Uso de ferramentas legítimas: Malwares sem arquivo podem aproveitar-se de ferramentas legítimas do sistema operacional para executar atividades maliciosas, dificultando a detecção.

- Ataques de força bruta: Malwares sem arquivo podem utilizar ataques de força bruta para obter acesso a senhas de usuários e comprometer sistemas.

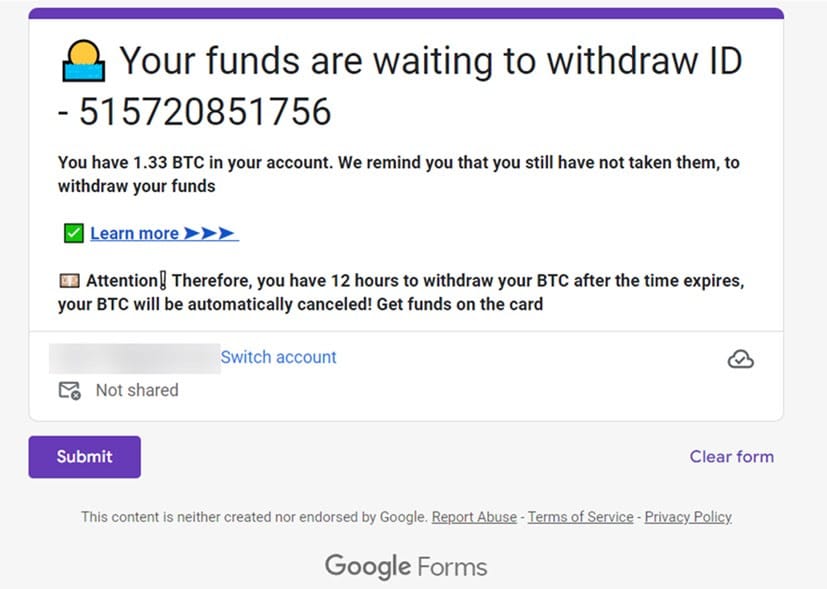

- Phishing: Malwares sem arquivo podem ser distribuídos através de emails de phishing, enganando usuários para abrir anexos ou clicar em links maliciosos.

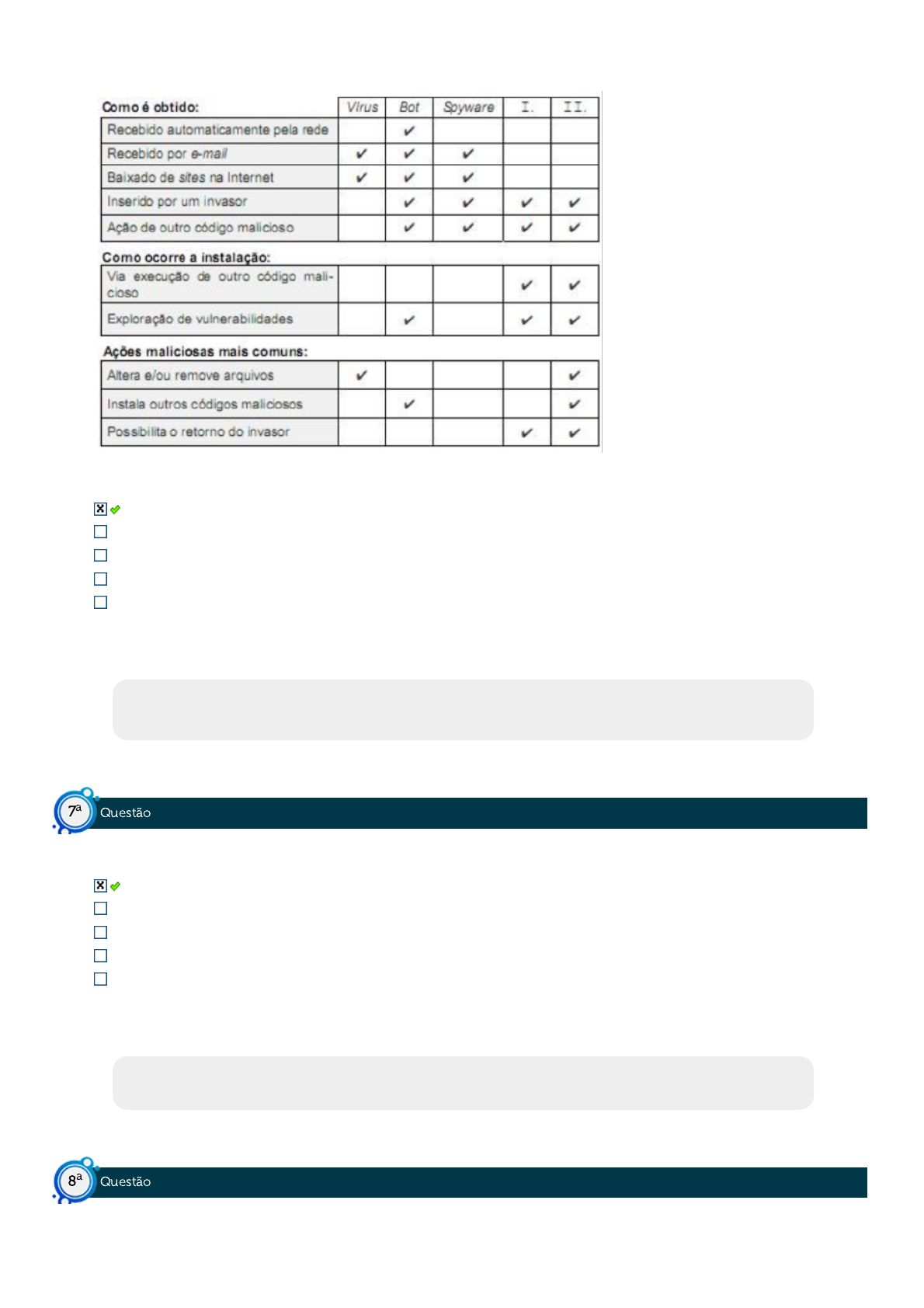

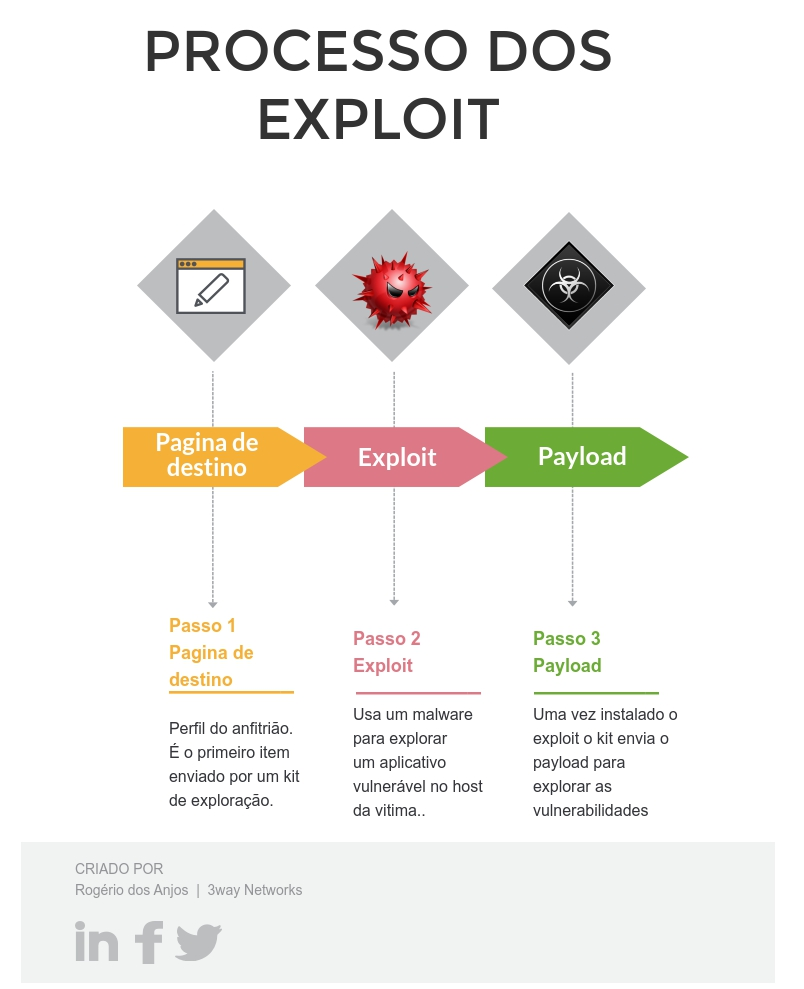

Kits de exploração

| Nome do Kit | Descrição | Recursos |

|---|---|---|

| Angler | Um dos kits de exploração mais populares, conhecido por sua eficácia em explorar vulnerabilidades em navegadores e plugins. | – Exploração de RCE (Remote Code Execution) – Redirecionamento de tráfego malicioso – Injeção de código malicioso em sites |

| Rig | Kit de exploração utilizado principalmente para distribuição de ransomware através de anúncios maliciosos em sites legítimos. | – Exploração de vulnerabilidades em navegadores e plugins – Distribuição de ransomware – Roubo de informações pessoais |

| Magnitude | Kit de exploração que utiliza técnicas avançadas para infectar sistemas através de anúncios maliciosos em sites populares. | – Exploração de vulnerabilidades em navegadores e plugins – Distribuição de malware avançado – Roubo de informações bancárias |

| Styx | Kit de exploração especializado em infectar sistemas através de kits de spam e phishing. | – Exploração de vulnerabilidades em navegadores – Distribuição de malware através de emails falsos – Roubo de credenciais de acesso |

Título do artigo: Entenda e Previna Malware Sem Arquivo.

Malware residente no registro

Malware residente no registro é uma forma de malware sem arquivo que se esconde no registro do sistema operacional. Ao contrário de outros tipos de malware, ele não precisa de um arquivo físico para se instalar e executar. Em vez disso, ele aproveita as permissões de acesso do software para se esconder na memória do computador e executar suas atividades maliciosas. Esse tipo de malware é particularmente difícil de detectar, pois não deixa evidências no disco rígido do computador. Os atacantes podem usar o malware residente no registro para criar uma porta dos fundos (backdoor) no sistema, roubar credenciais e executar código malicioso. É importante estar ciente desse tipo de ameaça e tomar medidas de proteção, como manter seu software atualizado, usar programas de segurança confiáveis e ter cuidado ao clicar em links suspeitos ou baixar arquivos desconhecidos.

Malware apenas na memória

Malware apenas na memória é uma técnica de ataque em que o código malicioso é executado diretamente na memória do computador, sem deixar vestígios no disco rígido. Diferente de outros tipos de malware, ele não é armazenado como um arquivo físico. Isso torna difícil a detecção e remoção dessas ameaças. Os atacantes utilizam diversas formas de acesso para infectar um sistema, como exploração de vulnerabilidades, acesso não autorizado ou engenharia social.

Para se proteger contra malware sem arquivo, é importante manter o sistema operacional e os programas atualizados, utilizar um software de segurança confiável e tomar cuidado ao baixar arquivos ou clicar em links desconhecidos. Além disso, é recomendado ter permissões de acesso restritas e evitar executar programas suspeitos.

Ransomware sem arquivo

O ransomware sem arquivo é uma forma de malware que não utiliza arquivos como parte do ataque. Em vez disso, os atacantes exploram vulnerabilidades no sistema e injetam código malicioso diretamente na memória do computador. Esse tipo de ataque dificulta a detecção e pode permitir que os invasores tenham acesso não autorizado ao sistema.

Para se proteger contra o ransomware sem arquivo, é importante garantir que seu sistema esteja atualizado com os patches de segurança mais recentes. Além disso, é fundamental ter um bom programa antivírus instalado e manter o firewall ativado.

Evite clicar em links suspeitos ou baixar arquivos de fontes não confiáveis. Também é importante fazer backups regulares de seus arquivos para que você possa recuperá-los em caso de infecção.

Se você suspeitar de uma infecção por ransomware sem arquivo, procure a ajuda de um profissional de segurança cibernética qualificado. Eles poderão investigar e ajudar a remover o malware de forma segura.

Credenciais roubadas

Credenciais roubadas são um problema sério que pode resultar em roubo de identidade e invasão de contas. Aprenda como se proteger contra o malware sem arquivo, uma técnica sofisticada usada por cibercriminosos.

1. Acesso e permissão: Verifique cuidadosamente as permissões de acesso concedidas a aplicativos e serviços em seu computador.

2. Previna ataques: Mantenha-se atualizado sobre as últimas ameaças e utilize ferramentas de segurança confiáveis.

3. Proteja-se contra ataques de malware: Esteja atento a atividades suspeitas em seu sistema, como alterações não autorizadas no registro do Windows ou no código do programa.

4. Mantenha seus arquivos seguros: Faça backup regularmente e armazene seus arquivos em um disco rígido externo ou na nuvem.

Lembre-se, é fundamental estar sempre vigilante e tomar medidas para proteger suas credenciais e informações pessoais contra ataques de malware sem arquivo.

Como os adversários usam ataques sem arquivo para evitar sua segurança

Como adversários usam ataques sem arquivo para evitar sua segurança:

– Ataques sem arquivo são uma nova técnica usada por hackers para evitar detecção.

– Ao contrário dos malwares tradicionais, os ataques sem arquivo não deixam rastros nos arquivos do sistema.

– Eles são executados diretamente na memória do computador, o que dificulta sua detecção.

– Para se proteger, é importante ter um software de segurança atualizado e com recursos avançados de detecção de ataques sem arquivo.

– Além disso, é fundamental manter suas permissões de acesso restritas e evitar clicar em links ou baixar arquivos de origem desconhecida.

– Se você suspeitar de qualquer atividade suspeita em seu sistema, procure evidências de backdoors ou alterações no registro.

– Fique atento a qualquer solicitação de senha ou informações confidenciais, pois os adversários podem tentar obter suas credenciais.

– Em caso de infecção, procure por ferramentas de remoção de malware específicas para ataques sem arquivo.

– Compreender e se manter atualizado sobre as técnicas de malware sem arquivo é essencial para proteger sua segurança online.

Estágios de um ataque sem arquivo

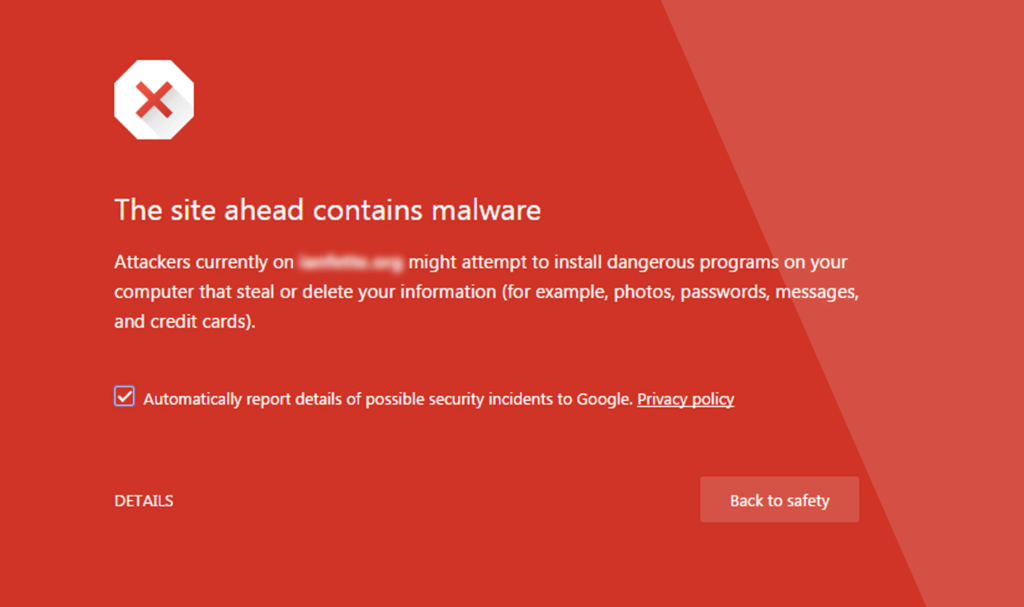

- Infecção inicial: O malware sem arquivo é ativado através de um vetor de ataque, como um email de phishing ou um site comprometido.

- Infiltração do sistema: O malware se esconde na memória do sistema, evitando a detecção pelos antivírus convencionais.

- Exploração de vulnerabilidades: O malware aproveita falhas de segurança para se espalhar pelo sistema e ganhar acesso privilegiado.

- Execução de comandos: O malware utiliza comandos legítimos do sistema operacional para realizar atividades maliciosas sem deixar rastros físicos.

- Coleta de informações: O malware sem arquivo pode roubar dados confidenciais, como senhas e informações bancárias, sem deixar vestígios.

- Propagação lateral: O malware se espalha para outros dispositivos ou sistemas na rede, comprometendo ainda mais a segurança.

- Ataque final: O malware sem arquivo realiza o ataque final, como o roubo de dados ou a criptografia de arquivos, causando danos significativos.

Estágio #1: Ganhar acesso

Para entender e prevenir malware sem arquivo, o primeiro estágio é ganhar acesso ao sistema infectado. Os atacantes geralmente obtêm acesso através de brechas de segurança ou engenharia social. É importante garantir que o sistema tenha permissões adequadas e esteja protegido contra invasões.

Uma forma comum de malware sem arquivo é o uso de scripts PowerShell. Para prevenir ataques desse tipo, é recomendado desabilitar a execução de scripts não confiáveis ??no ambiente do PowerShell.

Além disso, é essencial realizar uma verificação completa dos sistemas em busca de qualquer evidência de malware. Isso pode incluir examinar o registro do sistema em busca de malware residente, procurar backdoors ou tentativas de obter credenciais e verificar a existência de qualquer código malicioso na memória do computador.

É importante entender os diferentes vetores de infecção e estar atualizado com as últimas técnicas de malware sem arquivo. Mantenha-se informado sobre as tendências e utilize ferramentas de proteção eficazes para detectar e prevenir ataques.

Estágio #2: Roubar credenciais

Neste estágio, os atacantes buscam roubar as credenciais das vítimas, como senhas e informações de acesso. Eles exploram vulnerabilidades no sistema para obter acesso e permissões.

Proteja-se: Mantenha seu sistema atualizado e utilize programas de segurança confiáveis. Evite clicar em links ou baixar arquivos suspeitos. Nunca compartilhe suas credenciais com sites ou pessoas não confiáveis. Utilize senhas fortes e autenticação em dois fatores sempre que possível.

Lembre-se de que o malware sem arquivo é uma técnica utilizada pelos atacantes para evitar detecção e permanecer oculto na memória do computador, sem deixar rastros no disco rígido. Portanto, é importante estar atento a sinais de atividade suspeita e contar com ferramentas de detecção e proteção atualizadas.

Estágio #3: Manter persistência

Nesta etapa, é essencial manter a persistência do malware sem arquivo no sistema. Os atacantes usam técnicas avançadas para garantir que o malware continue ativo mesmo após reinicializações ou atualizações de segurança.

Para manter a persistência, é importante seguir algumas medidas:

1. Monitore constantemente o sistema: Esteja atento a qualquer atividade suspeita no servidor ou no computador. Fique de olho em alterações não autorizadas e procure por evidências de backdoors ou arquivos maliciosos.

2. Verifique o registro do sistema: O malware sem arquivo muitas vezes se instala no registro do sistema. Portanto, certifique-se de verificar regularmente o registro em busca de qualquer código malicioso ou artefato.

3. Proteja as credenciais: Fortaleça as senhas e limite o acesso aos dados e arquivos importantes. Mantenha-se atualizado sobre as últimas tendências em proteção de dados.

Lembre-se, a persistência é vital para os atacantes. Mantenha-se vigilante e tome medidas proativas para proteger seu sistema e prevenir a propagação de malware sem arquivo.

Estágio #4: Exfiltrar dados

Uma vez que o malware sem arquivo tenha infectado o sistema, o próximo estágio é a exfiltração de dados. Neste estágio, o objetivo dos atacantes é roubar informações valiosas do computador comprometido.

Para exfiltrar os dados, os atacantes podem usar várias técnicas, como enviar os dados através de uma conexão de rede não autorizada ou armazená-los em um arquivo oculto no registro do Windows. Essas técnicas permitem que os dados sejam transferidos sem deixar rastros óbvios.

Para se proteger contra a exfiltração de dados, é importante implementar medidas de segurança, como monitorar o tráfego de rede em busca de atividades suspeitas e manter o sistema operacional e os softwares atualizados. Além disso, é essencial educar os usuários sobre as práticas de segurança, como não clicar em links ou abrir anexos de fontes não confiáveis.

A prevenção da exfiltração de dados é crucial para evitar danos causados por malware sem arquivo.

Como detectar Malware sem arquivo

- Introdução: O que é malware sem arquivo e como ele funciona?

- Conheça os sinais: Identifique comportamentos suspeitos no seu sistema

- Monitore o tráfego da rede: Fique atento a atividades anormais

- Atualize seu antivírus: Mantenha seu software de segurança sempre atualizado

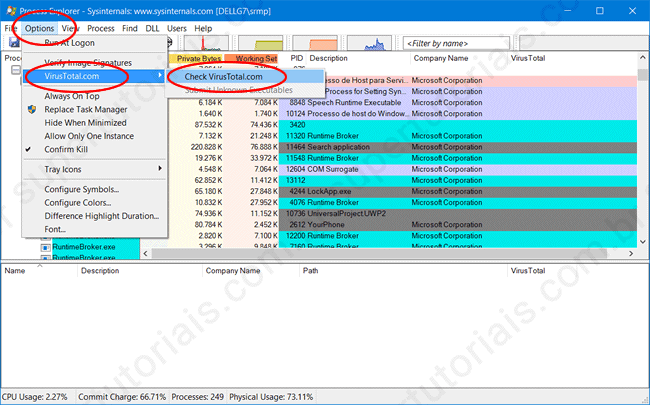

- Analise os processos em execução: Verifique se há processos suspeitos em seu sistema

- Utilize ferramentas de detecção: Aproveite softwares especializados para encontrar malware sem arquivo

- Fortaleça sua segurança: Adote medidas preventivas para evitar a infecção

- Esteja ciente: Mantenha-se informado sobre as últimas ameaças e técnicas de ataque

- Eduque-se: Aprenda mais sobre segurança cibernética e compartilhe conhecimento com outros usuários

- Busque ajuda profissional: Se suspeitar de infecção, procure a assistência de especialistas em segurança digital

Confie em Indicadores de Ataque em vez de Indicadores de Comprometimento apenas

Confie em Indicadores de Ataque em vez de Indicadores de Comprometimento apenas. Ao entender e prevenir malware sem arquivo, é importante confiar em indicadores de ataque, em vez de indicadores de comprometimento. Isso porque o malware sem arquivo não deixa evidências em disco rígido, o que dificulta a detecção por meio de análise de arquivos. Em vez disso, os indicadores de ataque se concentram em atividades anômalas na memória do computador e no ambiente de execução. Para se proteger contra ataques de malware sem arquivo, é essencial implementar tecnologias de detecção baseadas em comportamento e análise de tráfego de rede.

Além disso, é importante manter-se atualizado sobre as últimas tendências e técnicas de malware, como o uso de arquivos de registro e exploração de vulnerabilidades. Com essas medidas, você pode aumentar a segurança do seu sistema e evitar ataques indesejados.

Empregue Caça de Ameaças Gerenciada

Empregue a Caça de Ameaças Gerenciada para entender e prevenir o Malware Sem Arquivo. Através dessa tecnologia, você pode detectar e combater ataques de malware que não deixam rastros no disco rígido do seu computador. Ao utilizar a Caça de Ameaças Gerenciada, você terá acesso a um conjunto de ferramentas e técnicas que irão proteger seu sistema contra ataques de malware sem arquivo. Verifique regularmente seu sistema em busca de atividades suspeitas e execute análises de código em sua memória para identificar possíveis ameaças. Com a Caça de Ameaças Gerenciada, você estará um passo à frente dos atacantes e garantirá a segurança dos seus dados.

Previna ataques de malware sem arquivo e mantenha seu sistema protegido.

Como a CrowdStrike pode prevenir ataques sem arquivo em sua organização

A CrowdStrike pode prevenir ataques sem arquivo em sua organização através de tecnologias avançadas. Esses ataques ocorrem quando os invasores exploram vulnerabilidades no sistema sem deixar rastros em arquivos físicos. Para se proteger, é importante ter acesso e permissões adequadas, além de utilizar uma solução de segurança confiável, como a CrowdStrike.

Implemente medidas de segurança proativas:

– Mantenha seu sistema e software atualizados para evitar vulnerabilidades.

– Utilize uma solução de segurança que ofereça proteção em tempo real contra malware sem arquivo.

– Monitore constantemente a atividade do sistema em busca de evidências de ataques.

Ao adotar essas medidas, sua organização estará mais protegida contra ataques sem arquivo, evitando o comprometimento de dados e a perda de informações importantes.

Definição

Para se proteger contra malware sem arquivo, é importante tomar as seguintes medidas:

1. Mantenha seu sistema operacional e programas atualizados para corrigir possíveis vulnerabilidades.

2. Use um software antivírus confiável para detectar e remover malware.

3. Limite as permissões de acesso aos arquivos e pastas do seu computador.

4. Evite clicar em links ou abrir anexos de emails suspeitos.

5. Utilize uma solução de segurança que ofereça proteção contra malware sem arquivo.

Seguindo essas dicas, você pode reduzir o risco de se tornar vítima de um ataque de malware sem arquivo.

História

Entenda e Previna Malware Sem Arquivo

Malware sem arquivo é uma ameaça crescente que pode passar despercebida pelos sistemas de segurança tradicionais. Diferente de outros tipos de malware, ele não precisa de um arquivo físico para se espalhar e infectar um sistema.

Os atacantes aproveitam permissões de acesso para explorar vulnerabilidades e ganhar controle sobre um servidor ou computador. Uma vez dentro do sistema, o malware sem arquivo pode residir no registro do computador ou na memória, tornando-se difícil de detectar.

Para se prevenir contra esse tipo de ataque, é importante ter um programa de segurança atualizado e realizar verificações regulares em busca de atividades suspeitas. Além disso, é recomendado restringir permissões de acesso e manter-se informado sobre as últimas técnicas de malware.

Em caso de suspeita de infecção, é essencial monitorar o sistema em busca de evidências de backdoors, alterações no registro ou atividades incomuns na memória do computador.

Lembre-se, a prevenção é a melhor forma de se proteger contra ataques de malware sem arquivo. Mantenha-se atualizado e proteja seus sistemas.

Desenvolvimentos recentes

Desenvolvimentos recentes em malware sem arquivo têm preocupado a segurança cibernética. Esse tipo de ataque não deixa rastros facilmente detectáveis no disco rígido do computador, tornando a prevenção e detecção mais desafiadoras. Os atacantes exploram o acesso e as permissões do sistema para executar código malicioso diretamente na memória do computador, evitando assim arquivos físicos. Isso significa que as técnicas tradicionais de detecção de malware podem não ser eficazes nesse caso.

É importante estar ciente dessas novas ameaças e adotar medidas de proteção adequadas. Mantenha-se atualizado com as últimas tendências e utilize ferramentas de segurança confiáveis. Monitore constantemente a atividade do sistema e fique atento a comportamentos suspeitos. Reforce as políticas de segurança, como restrições de acesso e autenticação de usuários.

Se necessário, consulte especialistas em segurança para ajudar a proteger sua rede contra ataques de malware sem arquivo.

Forense digital

Entenda e Previna Malware Sem Arquivo

Malware sem arquivo é uma forma avançada de ataque cibernético que não deixa rastros em seu disco rígido. Em vez disso, ele aproveita a memória do seu computador e o ambiente de execução existente para se infiltrar e causar danos.

Os ataques sem arquivo são difíceis de detectar e prevenir, mas existem medidas que você pode tomar para se proteger.

1. Mantenha seu sistema operacional e programas atualizados para corrigir vulnerabilidades conhecidas.

2. Limite as permissões de acesso aos seus arquivos e pastas importantes.

3. Utilize uma solução de segurança confiável que ofereça proteção contra malware sem arquivo.

4. Faça backup regularmente de seus arquivos para evitar perda de dados em caso de ataque.

Lembre-se de que a prevenção é fundamental. Seja vigilante e esteja ciente das técnicas utilizadas pelos atacantes para se proteger contra malware sem arquivo.

Referências:

– Wikipedia: Forense digital

– Artigo: Malware Sem Arquivo: Entenda e Previna-se

– Fred Cohen: pioneiro em estudos de malware

Referências

– Acesso

– Permissão

– Wikipedia

– Malware Sem Arquivo

– Atacantes

– Servidor

– Referência

– Exploits

– Malware residente no Registro

– Evidência

– Backdoor

– Credenciais

– Código

– Memória do computador

– Ambiente de execução

– Disco rígido

– Atacantes

– Duqu 2.0

– Atividade sem arquivo

– Sistema

– Vetor de infecção

– Vírus Lehigh

– Enciclopédia

– Artefato

– Verificação de hardware

– Existência

– Ataque

– Acesso

– Dados

– Arquivo

– Fred Cohen

– Programas

– Escrita

– Coleções

– Sistema alvo

– Ferramentas

– Comentaristas

– Técnica sem arquivo

– Técnicas de malware

– Registro

– Tecnologia

– Terra

– Atacante

– Memória do sistema

– Adversários

– Ataque de malware

– Origem

– Variantes de malware

– Programa de inserção

– Análise de padrões

– Captura de tela

– Ataque

– Animação

– Registro

– Arquitetura

– Estatísticas

– Infecção

– Infográfico

– Ciclo de vida

– Detecção

– Tendências

– Processo

– Análise

– Proteção

Entenda e Previna Malware Sem Arquivo

Malware sem arquivo é uma forma sofisticada de ataque que não deixa rastros no disco rígido do computador. Ao invés disso, ele se aloja na memória do sistema, tornando-se difícil de detectar. Os atacantes usam técnicas sem arquivo para evitar detecção e persistir no sistema. Para se proteger contra esse tipo de ameaça, é importante entender como ela funciona e as medidas de prevenção necessárias. Verifique as permissões de acesso em seu sistema e mantenha-se atualizado sobre as últimas tendências em ataques de malware. Utilize ferramentas de proteção confiáveis e faça análise regular do seu sistema em busca de atividade suspeita. Esteja ciente das técnicas de malware sem arquivo e tome medidas proativas para proteger seus dados e sistemas contra essas ameaças.

Links externos

1. Acesso: Saiba mais sobre como os invasores obtêm acesso ao sistema e às permissões necessárias para executar ataques de malware sem arquivo.

2. Técnicas de malware sem arquivo: Conheça as diferentes técnicas usadas pelos atacantes para executar malware sem deixar rastros em arquivos.

3. Injeção em memória: Descubra como o malware sem arquivo pode ser injetado na memória do computador, evitando a detecção pelos programas antivírus tradicionais.

4. Registro do sistema: Entenda como o malware sem arquivo pode se instalar no registro do sistema, tornando-se residente e difícil de ser detectado.

5. Prevenção e detecção: Aprenda sobre as melhores práticas de prevenção e detecção de malware sem arquivo para proteger seu sistema contra ataques.

Além disso, o Fortect identifica e repara as causas da Tela Azul da Morte, como drivers incompatíveis e bugs do Windows, garantindo um funcionamento adequado do sistema operacional. Ele também oferece recuperação do sistema operacional, restaurando arquivos vitais sem afetar os dados do usuário.

Malware Escondido em Documentos também são ataques baseados em arquivo

Malware escondido em documentos também são ataques baseados em arquivo. Esses ataques não deixam vestígios no disco rígido do computador, tornando-os difíceis de detectar. Os atacantes aproveitam as permissões de acesso para executar o código malicioso na memória do computador, evitando serem detectados pelos programas antivírus. Para se proteger contra esse tipo de ataque, é importante manter o sistema e os programas atualizados, utilizar um antivírus confiável e evitar abrir anexos de e-mails suspeitos. Além disso, é recomendado desativar macros em documentos do Word e Excel, pois elas podem ser usadas como vetor de infecção.

Fique atento e proteja-se contra as técnicas de malware sem arquivo.

Como o Malware sem arquivo funciona?

O malware sem arquivo é uma forma avançada de ataque que não requer a instalação de arquivos no disco rígido do computador. Em vez disso, ele utiliza scripts maliciosos que são executados diretamente na memória do computador. Isso torna o malware mais difícil de detectar e de se livrar, já que não deixa rastros no disco rígido.

Os atacantes geralmente exploram vulnerabilidades no sistema operacional ou em programas específicos para infectar um computador com malware sem arquivo. Uma vez dentro do sistema, o malware pode roubar informações confidenciais, como credenciais de acesso, ou executar outras ações maliciosas.

Para se proteger contra o malware sem arquivo, é importante manter seu sistema operacional e programas atualizados, usar uma solução antivírus confiável e evitar clicar em links ou abrir anexos de fontes desconhecidas. Além disso, monitore regularmente as atividades suspeitas em seu sistema e faça backups regulares de seus arquivos importantes.

Fique atento às últimas tendências e técnicas de malware sem arquivo, pois os adversários estão sempre evoluindo suas estratégias de ataque. Mantenha-se informado e tome as medidas necessárias para proteger seu sistema contra essas ameaças.

Características do Malware sem arquivo

– O Malware sem arquivo é uma ameaça cibernética que não utiliza arquivos físicos para se infiltrar no sistema.

– Os ataques de Malware sem arquivo geralmente exploram vulnerabilidades no registro do sistema ou na memória do computador.

– Os atacantes podem acessar o sistema através de permissões de acesso ou explorando exploits.

– O Malware sem arquivo reside na memória do computador, o que dificulta a detecção e eliminação.

– Os adversários podem usar técnicas de Malware sem arquivo, como o Duqu 2.0, para realizar atividades maliciosas no sistema.

– É importante estar ciente das tendências e estatísticas relacionadas ao Malware sem arquivo para proteger adequadamente o sistema.

– A detecção e prevenção do Malware sem arquivo requerem análise de processos, proteção de arquitetura de registro e verificação de hardware.

– É essencial manter-se atualizado sobre as últimas técnicas de Malware sem arquivo e utilizar ferramentas de proteção adequadas.

Estágios de um ataque de Malware sem arquivo

- 1. Infecção: O malware sem arquivo entra no sistema por meio de um vetor de ataque, como um email de phishing ou um site malicioso.

- 2. Exploração: O malware aproveita uma vulnerabilidade no sistema operacional ou em algum software instalado para se infiltrar e executar suas ações.

- 3. Injeção de código: O malware injeta seu código diretamente na memória do sistema, sem deixar rastros em arquivos físicos.

- 4. Camuflagem: O malware utiliza técnicas avançadas para se esconder do antivírus e outras ferramentas de segurança, dificultando sua detecção.

- 5. Propagação: O malware se espalha pela rede, aproveitando-se de vulnerabilidades em outros sistemas conectados.

- 6. Coleta de informações: O malware pode roubar dados sensíveis, como senhas e informações bancárias, sem deixar vestígios.

- 7. Ativação: O malware executa suas ações maliciosas, que podem variar desde o roubo de informações até o controle total do sistema infectado.

- 8. Persistência: O malware se mantém ativo no sistema, mesmo após reinicializações, garantindo acesso contínuo e persistente ao ambiente infectado.

- 9. Detecção: A detecção de um ataque de malware sem arquivo pode ser desafiadora, devido à sua natureza furtiva e à falta de arquivos físicos.

- 10. Prevenção: Para se proteger contra ataques de malware sem arquivo, é essencial adotar medidas de segurança, como manter o sistema operacional e os softwares atualizados, educar os usuários sobre práticas seguras na internet e utilizar soluções de segurança avançadas.

1. O Malware Ganha Acesso à Máquina

O malware ganha acesso à máquina através de técnicas sem arquivo, que evitam deixar rastros no sistema. Essa forma de ataque não utiliza arquivos físicos no disco rígido, tornando a detecção mais difícil. Os atacantes podem explorar vulnerabilidades no servidor ou obter acesso por meio de credenciais comprometidas. O código malicioso é executado diretamente na memória do computador, aproveitando o ambiente de execução existente. Essa técnica permite que o malware persista no sistema, mesmo após reinicializações.

Para se proteger, é importante ter um bom software de proteção contra malware e manter o sistema atualizado. Além disso, é recomendado evitar o acesso a sites suspeitos e não abrir anexos de emails desconhecidos. Mantenha-se atento e protegido contra as ameaças virtuais.

2. O Programa Estabelece Persistência

O Programa Estabelece Persistência:

O programa estabelece persistência é uma técnica utilizada pelos atacantes para manter o acesso a um sistema comprometido. Ao contrário dos malwares convencionais, que são armazenados em arquivos no disco rígido do computador, o malware sem arquivo é executado diretamente na memória do computador, tornando-se mais difícil de detectar.

Para se proteger contra esse tipo de ataque, é importante estar ciente das evidências de atividade de malware sem arquivo, como alterações no registro do sistema e na arquitetura do sistema. Além disso, é importante manter o software e os programas atualizados, para evitar possíveis vulnerabilidades que possam ser exploradas pelos atacantes.

Para detectar e prevenir o malware sem arquivo, é recomendado utilizar tecnologias de análise de comportamento e de proteção em tempo real. Essas tecnologias podem ajudar a identificar padrões de atividade suspeitos e a tomar medidas para mitigar possíveis ataques.

Em resumo, o programa estabelece persistência é uma técnica perigosa utilizada pelos atacantes para manter o acesso a sistemas comprometidos. É importante estar ciente dos sinais de atividade de malware sem arquivo e tomar medidas para proteger seu sistema contra esses ataques.

3. Exfiltração de Dados

A exfiltração de dados é um método usado por atacantes para roubar informações valiosas de um sistema sem deixar rastros visíveis. Essa técnica é conhecida como malware sem arquivo, pois não é armazenada em um arquivo no disco rígido do computador.

Os atacantes exploram vulnerabilidades nos sistemas e ganham acesso e permissões para executar um código malicioso diretamente na memória do computador. Isso significa que o malware não deixa evidências em arquivos físicos, tornando-o mais difícil de detectar.

Para se proteger contra a exfiltração de dados, é importante implementar medidas de segurança, como manter o sistema operacional e os programas atualizados, usar um software antivírus confiável e realizar verificações regulares de segurança. Além disso, é essencial educar os usuários sobre práticas seguras de navegação na internet e não abrir anexos ou clicar em links suspeitos.

Se você suspeitar de atividade de malware sem arquivo em seu sistema, entre em contato com um especialista em segurança cibernética imediatamente.

Técnicas comuns de Malware sem arquivo

- Exploit de software: A exploração de vulnerabilidades em programas instalados nos sistemas operacionais é uma técnica comum utilizada por malware sem arquivo para se infiltrar nos dispositivos.

- Scripts em PowerShell: Malwares sem arquivo podem se aproveitar dos poderosos recursos do PowerShell para executar comandos maliciosos diretamente na memória do sistema, evitando a detecção por antivírus.

- Injeção de código: O malware sem arquivo pode injetar código malicioso em processos legítimos em execução no sistema, usando técnicas como DLL hijacking ou hooking.

- Registro do Windows: Utilizando o registro do Windows, o malware sem arquivo pode armazenar e executar comandos maliciosos, evitando arquivos permanentes no sistema.

- Macro em documentos do Office: Os malwares sem arquivo podem explorar macros presentes em documentos do Office, como Word, Excel e PowerPoint, para executar comandos maliciosos ao abrir o arquivo.

- Living off the Land: Essa técnica envolve o uso de ferramentas legítimas do sistema operacional, como o PowerShell, o Windows Management Instrumentation (WMI) e o Windows Script Host (WSH), para executar comandos maliciosos sem a necessidade de arquivos adicionais.

1. Malware residente na memória

Malware residente na memória é uma forma de ataque em que o código malicioso é executado diretamente na memória do computador, sem deixar rastros em arquivos no disco rígido. Essa técnica é usada por atacantes para evitar a detecção e análise do malware.

Para se proteger contra esse tipo de ataque, é importante adotar medidas de segurança adequadas. Mantenha seu sistema operacional e programas sempre atualizados e utilize um bom software antivírus. Além disso, é fundamental ter cuidado ao abrir anexos de e-mails ou clicar em links suspeitos.

Ao detectar atividade suspeita em seu sistema, faça uma varredura completa em busca de malware usando um programa de segurança confiável. Caso encontre algum arquivo malicioso, remova-o imediatamente.

Lembre-se de que a prevenção é a melhor forma de se proteger contra ataques de malware residente na memória. Portanto, esteja sempre atento e tome as medidas necessárias para manter seu computador seguro.

2. Rootkits

Rootkits são um tipo de malware que se esconde no sistema operacional para obter acesso não autorizado e persistente. Eles podem ser extremamente difíceis de detectar e remover, pois se escondem em áreas críticas do sistema, como o registro do Windows.

Para prevenir rootkits, é essencial manter seu sistema operacional atualizado e usar um software antivírus confiável. Além disso, tome cuidado ao clicar em links suspeitos ou fazer download de arquivos de fontes não confiáveis.

Se você suspeitar de um rootkit em seu computador, faça uma varredura completa com um software antivírus atualizado. Se o rootkit for detectado, siga as instruções do programa para removê-lo.

Lembre-se de que os rootkits podem ser altamente sofisticados e exigir a ajuda de um profissional de segurança cibernética para removê-los completamente.

Mantenha-se informado sobre as últimas tendências e técnicas de malware para proteger seu sistema contra ataques de rootkits.

3. Malware no Registro do Windows

O malware no Registro do Windows é uma técnica avançada usada por atacantes para infectar sistemas sem deixar vestígios de arquivos. Ao contrário de malware tradicional, esse tipo de ameaça reside na memória do computador e não no disco rígido.

Através do acesso não autorizado ao Registro do Windows, os atacantes podem modificar configurações críticas do sistema e obter acesso a dados sensíveis, como credenciais de usuário.

Para se proteger contra esse tipo de ataque, é importante garantir que seu sistema tenha permissões de acesso adequadas e que as atualizações de segurança estejam em dia. Além disso, é recomendado usar ferramentas de proteção que possam detectar e bloquear atividades maliciosas no Registro do Windows.

Fique atento a qualquer atividade suspeita no seu sistema, como lentidão ou comportamento estranho. Se suspeitar de uma infecção por malware no Registro do Windows, procure ajuda profissional para removê-lo e proteger seus dados.

4. Credenciais falsas

Credenciais falsas são uma tática comum usada por atacantes em ataques de malware sem arquivo. Nesse tipo de ataque, o malware não é escrito em um arquivo no disco rígido do computador, mas sim é executado diretamente na memória do sistema. Isso torna mais difícil a detecção e eliminação do malware.

Para prevenir esse tipo de ataque, é importante restringir o acesso e as permissões do sistema. Certifique-se de que apenas usuários autorizados tenham acesso aos recursos do servidor. Além disso, é importante manter o sistema atualizado com as últimas atualizações de segurança e utilizar tecnologias de proteção confiáveis.

Ao identificar evidências de atividade maliciosa, como alterações não autorizadas no registro do sistema, é importante agir rapidamente para evitar danos adicionais. Monitore constantemente o sistema em busca de atividades suspeitas e utilize ferramentas de detecção de malware confiáveis. Mantenha-se informado sobre as últimas técnicas de malware e esteja preparado para lidar com novas variantes.

Em resumo, proteger seu sistema contra malware sem arquivo envolve restringir o acesso e as permissões, manter o sistema atualizado e utilizar ferramentas confiáveis de detecção e proteção. Mantenha-se vigilante e esteja preparado para lidar com ameaças em constante evolução.

5. Ransomware sem arquivo

O Ransomware sem arquivo é uma forma avançada de ataque de malware que não requer um arquivo físico para infectar um sistema. Em vez disso, ele se aproveita de vulnerabilidades no acesso e nas permissões para se alojar na memória do computador e executar suas atividades maliciosas. Os atacantes usam técnicas sofisticadas para ocultar sua presença e evitar a detecção por programas antivírus e firewalls.

Para se proteger contra o Ransomware sem arquivo, é importante manter seu sistema operacional e programas atualizados, além de utilizar soluções de segurança confiáveis. Além disso, é recomendado evitar clicar em links ou abrir anexos de fontes desconhecidas e nunca fornecer suas credenciais a sites ou serviços suspeitos.

Fique atento a qualquer atividade incomum em seu sistema, como lentidão, falhas ou pop-ups suspeitos. Se suspeitar de um ataque de Ransomware, faça uma varredura completa em seu sistema usando um programa antivírus atualizado e entre em contato com um profissional de segurança de TI para auxiliá-lo na remoção do malware e na recuperação de seus arquivos.

6. Kits de exploração

Kits de exploração são conjuntos de ferramentas usadas ??por atacantes para explorar vulnerabilidades em sistemas e ganhar acesso não autorizado. Esses kits podem ser usados ??para realizar ataques de malware sem arquivo, que não deixam evidências em arquivos no disco rígido do computador. Em vez disso, o malware se instala na memória do computador e é executado em um ambiente de execução específico.

Para se proteger contra esses ataques, é importante manter seu sistema atualizado e ter permissões de acesso adequadas para arquivos e programas. Além disso, é recomendado utilizar tecnologias de detecção de malware que possam identificar atividades suspeitas na memória do sistema e no registro.

Ao entender e prevenir o malware sem arquivo, você pode proteger melhor seu sistema contra ataques de malware e manter seus dados e informações seguros.

O problema para empresas

– Malware sem arquivo é um tipo de ameaça que não deixa rastros em arquivos físicos, dificultando sua detecção.

– Os atacantes exploram permissões de acesso e vulnerabilidades do servidor para executar o malware diretamente na memória do computador.

– Essa técnica evita deixar evidências no disco rígido e dificulta a detecção pelos programas de segurança.

– Para se proteger, é importante ter uma solução de segurança atualizada e manter um monitoramento constante da atividade do sistema.

– Utilize tecnologias de segurança que possam detectar e prevenir ataques de malware sem arquivo.

– Mantenha-se atualizado sobre as tendências e técnicas utilizadas pelos atacantes para melhorar sua proteção.

– É essencial ter uma política de acesso e permissões bem definida para evitar que programas maliciosos tenham acesso aos sistemas da empresa.

– Faça análises regulares do registro do sistema e utilize ferramentas de análise de malware para identificar possíveis ameaças.

– Fique atento a qualquer atividade suspeita no sistema, como consumo excessivo de memória ou processamento.

– Proteja-se contra malware sem arquivo para garantir a segurança dos dados e evitar possíveis danos à empresa.

O problema para fornecedores

Para se proteger contra esse tipo de ataque, é importante implementar medidas de segurança como a verificação de hardware, monitorar a atividade do sistema e ter um bom programa antivírus atualizado.

Além disso, é fundamental estar sempre atualizado sobre as últimas técnicas de malware sem arquivo e manter-se informado sobre as ameaças em potencial. A detecção precoce e a rápida resposta são essenciais para prevenir danos causados por ataques de malware sem arquivo.

Referências:

– Lehigh Virus Encyclopedia: https://www.lehigh.edu/~inverno/classwiki/index.php/Lehigh_Virus_Encyclopedia

– Estatísticas e tendências de detecção de malware sem arquivo: [inserir referência]

– Infográfico sobre o ciclo de vida do malware sem arquivo: [inserir referência]

– Análise de padrões de ataque de malware sem arquivo: [inserir referência]

Proteja seus sistemas contra essas ameaças e mantenha-se atualizado para garantir a segurança dos seus dados e informações sensíveis.

Bloqueando o PowerShell

Para prevenir ataques de malware sem arquivo que utilizam o PowerShell, é importante bloquear o acesso ao PowerShell em seu servidor. Isso pode ser feito ajustando as permissões de acesso ao PowerShell, restringindo o uso do programa apenas a usuários autorizados.

Outra medida importante é monitorar a atividade do PowerShell em busca de evidências de malware sem arquivo. Isso pode ser feito através da referência ao registro do sistema, onde o malware sem arquivo pode residir.

Além disso, é crucial manter atualizadas as tecnologias de detecção e proteção contra malware. Fique atento às tendências e análises de processos e estatísticas para se manter protegido contra novas variantes de malware.

Lembre-se de que o PowerShell é uma ferramenta poderosa que pode ser usada tanto para o bem quanto para o mal. Ao implementar essas medidas de proteção, você estará garantindo a segurança do seu sistema contra ataques de malware sem arquivo.

Bloqueando arquivos de macro do MS Office

Para evitar a execução de arquivos de macro maliciosos no MS Office, siga estas etapas:

1. Abra o aplicativo do Office e clique em Arquivo.

2. Selecione Opções e clique em Central de Confiabilidade.

3. Clique em Configurações da Central de Confiabilidade e selecione Configurações de Macro.

4. Escolha a opção Desativar todas as macros com notificação.

5. Clique em OK para salvar as alterações.

Agora, sempre que um arquivo de macro for aberto, você receberá uma notificação para permitir ou bloquear sua execução. Isso adiciona uma camada extra de segurança ao seu sistema, impedindo que arquivos de macro maliciosos infectem seu computador.

Lembre-se de manter seu software atualizado e utilizar soluções de segurança confiáveis para proteger seu computador contra malware sem arquivo e outras ameaças.

Detecção no lado do servidor

Para detectar e prevenir esse tipo de ataque, é importante ter tecnologias de detecção avançadas, como a análise de padrões e o monitoramento constante da atividade do sistema.

Além disso, é fundamental ter acesso e permissões adequadas para monitorar e analisar a memória do servidor em busca de evidências de malware sem arquivo. Isso pode incluir a verificação do registro do sistema em busca de resíduos de malware, bem como a análise de atividades suspeitas que podem indicar a presença de um ataque.

Ferramentas de segurança atualizadas e comentários de especialistas também são essenciais para manter-se informado sobre as últimas técnicas de malware e as tendências de detecção.

Em resumo, a detecção no lado do servidor é uma parte crucial da prevenção de ataques de malware sem arquivo. É importante contar com tecnologias avançadas, acesso adequado e permissões, além de estar sempre atualizado com as últimas tendências de detecção e proteção.

Como detectar Malware sem arquivo

- O que é Malware sem arquivo? – Entenda o conceito e saiba como ele difere de outros tipos de malware.

- Como funciona o Malware sem arquivo?

- Principais características do Malware sem arquivo

- Quais são os riscos associados ao Malware sem arquivo?

- Como detectar a presença de Malware sem arquivo em seu sistema?

- Técnicas e ferramentas de detecção – Saiba quais métodos podem ser utilizados para identificar o Malware sem arquivo.

- Medidas preventivas para evitar infecções por Malware sem arquivo

- Atualização de software – A importância de manter seu sistema operacional e aplicativos atualizados.

- Uso de antivírus e antimalware eficazes

- Monitoramento constante da atividade do sistema

- Atenção à segurança durante a navegação na internet

- Restrição de privilégios de usuário

- Realização de backups periódicos

- Educação e conscientização – A importância de treinar os usuários para identificar e evitar ameaças de Malware sem arquivo.

Comportamento, não identidade

Compreender e prevenir malware sem arquivo é essencial para proteger seu sistema contra ataques sofisticados. Diferente de malware tradicional, o malware sem arquivo não deixa rastros no disco rígido do computador. Em vez disso, ele se esconde na memória do computador, usando o ambiente de execução para realizar suas atividades maliciosas.

Os atacantes utilizam essa técnica para evitar a detecção de antivírus e outras soluções de segurança. Eles se aproveitam de vulnerabilidades no sistema ou do acesso a permissões para iniciar o ataque. O malware sem arquivo pode residir no registro do sistema, sendo ativado quando o computador é ligado.

Para se proteger contra esse tipo de ataque, é importante manter seu sistema operacional e programas atualizados, além de utilizar soluções de segurança confiáveis. Também é recomendado ter cuidado ao clicar em links suspeitos ou baixar arquivos de fontes desconhecidas. E, acima de tudo, fique atento ao comportamento incomum do seu sistema, pois isso pode ser um sinal de infecção por malware sem arquivo.

Mantenha-se informado sobre as últimas tendências e técnicas de malware para garantir a proteção adequada do seu sistema. Previna-se contra esse tipo de ataque e mantenha seus dados seguros.

Como o SentinelOne impede Malware sem arquivo

O SentinelOne é uma solução eficaz para prevenir ataques de malware sem arquivo. Ele impede que os atacantes acessem seu sistema e execute códigos maliciosos na memória do computador. Esses ataques são perigosos porque não deixam evidências nos arquivos do computador, tornando difícil a detecção. O SentinelOne utiliza tecnologia avançada para identificar e bloquear atividades maliciosas na memória do sistema, protegendo seus dados e credenciais. Ele monitora constantemente o registro do sistema em busca de malware residente, prevenindo infecções e ataques. Com o SentinelOne, você pode ficar tranquilo sabendo que está protegido contra as mais recentes técnicas de malware sem arquivo.

Conteúdo ativo

Entenda e Previna Malware Sem Arquivo

Malware sem arquivo é uma ameaça sofisticada que pode infectar sistemas sem deixar rastros em arquivos no disco rígido. Ao contrário de malware tradicional, ele se esconde na memória do computador e utiliza o ambiente de execução existente para lançar ataques.

Os atacantes usam técnicas de malware sem arquivo para evitar detecção e persistir por mais tempo no sistema. Esse tipo de malware pode residir no registro do sistema e se tornar uma ameaça persistente.

Para se proteger contra o malware sem arquivo, é importante implementar medidas de segurança adequadas, como manter o sistema operacional e os programas atualizados, usar soluções de segurança confiáveis e realizar análises regulares de segurança.

Além disso, é fundamental educar os usuários sobre os riscos do malware e a importância de não clicar em links ou abrir anexos de fontes desconhecidas. Com essas medidas, é possível prevenir infecções e manter seus dados seguros.

Passo a passo de detecção e mitigação

1. Acesse o servidor e verifique as permissões de acesso.

2. Esteja ciente do malware sem arquivo, que não deixa evidências no disco rígido do computador.

3. Verifique a existência de malware residente no Registro do sistema.

4. Monitore a atividade do sistema em busca de sinais de infecção.

5. Utilize ferramentas de detecção de malware para analisar a memória do computador.

6. Proteja-se contra ataques de malware sem arquivo, atualizando regularmente os programas e sistemas operacionais.

7. Esteja atento aos padrões de ataque e utilize técnicas de análise de comportamento para identificar atividades suspeitas.

8. Mantenha-se informado sobre as últimas tendências e técnicas de proteção contra malware.

9. Realize análises regulares do sistema em busca de possíveis ameaças.

10. Utilize tecnologia de proteção avançada para mitigar os ataques de malware.

Lembre-se, a detecção e mitigação de malware sem arquivo requerem uma abordagem proativa e constante para garantir a segurança do sistema.

Conclusão

A prevenção e compreensão de malware sem arquivo são cruciais para manter a segurança do seu sistema. Acesso e permissões adequados são importantes para evitar ataques de malware sem arquivo. É essencial entender como esse tipo de malware funciona, como ele se esconde na memória do computador e como ele pode ser executado no ambiente de execução do sistema. Além disso, é importante estar ciente das evidências de malware residente no registro do sistema. A detecção e proteção contra esses ataques podem ser feitas por meio de análise de padrões, verificação de hardware e uso de ferramentas de segurança.

Aprender sobre as técnicas de malware sem arquivo e as variantes de malware é essencial para se defender contra esses ataques. Fique atento às tendências, estatísticas e processos de análise para garantir a proteção adequada contra o malware sem arquivo.

Cuidado com o malware sem arquivo, ele pode infectar seu sistema sem deixar vestígios. Faça o download desta ferramenta para executar uma varredura